Parler du piratage éveille habituellement des images de hackers cagoulés et masqués tentant à distance de contrôler votre matériel informatique afin de vous rançonner ou vous soustraire des informations ou des données. Or aujourd’hui, le piratage le plus dissimulé n’est pas matériel mais cognitif. Quels seraient ce piratage et ses leviers ? Dans quels buts de telles manœuvres ? Ne sommes-nous pas en train de laisser glisser l’Humanité sournoisement vers une nouvelle ère de relations standardisées et marchandisées ?

Les bases du piratage cognitif : « Aie confiance, crois en moi, que je puisse veiller sur toi…».

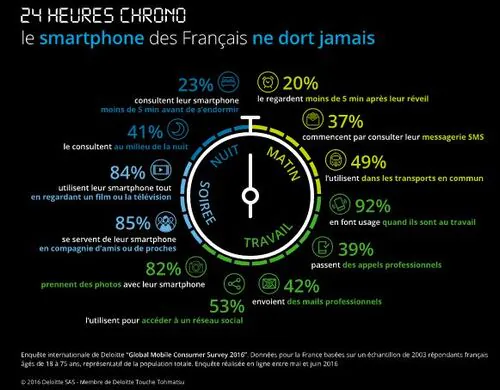

Sous un air débonnaire et bienveillant, nos smartphones ressemblent à de super assistants personnalisés nous simplifiant le quotidien et nous secourant dans nos vies d’hyperactifs connectés. Or sous ces respectueuses apparences de loyauté prodiguée, nos adjoints technologiques usent de mécanismes psychologiques et biais cognitifs proches de ceux employés par Kaa, le python affamé du Livre de la Jungle, qui hypnotise le petit d’homme Mowgli. « Aie confiance, crois-en moi, que je puisse, veiller sur toi… »*. Le premier levier est la confiance, dans le progrès et la technologie. La confiance un princeps majeur des relations humaines. Dans cette coopération dissymétrique proche de l’idolâtrie technologique, on accepte de se lier et con-fier à ce lien de dépendance, sous couvert de bienveillance et de « bonne foi » de la voix du progrès. Ensuite le deuxième levier est la croyance, ou le fait d’être intimement convaincu de la réalité d’un besoin et/ou de la valeur intrinsèque de l’objet. À grand renfort de matraquage publicitaire et du levier marketing mix de perception de rareté bien orchestrée (il n’y en aura pas pour tout le monde), l’objet devient objet de désir, comme un prolongement de notre moi idéal. Une narcissisation technologique augmentée de masse. Si j’ai tel objet, je serai meilleur, plus heureux, plus branché. Une sorte d’accomplissement social** via l’estime procurée par détention d’un objet. Selon Gustave Le Bon***, la « foule psychologique » crée « l’évanouissement de la personnalité consciente et l’orientation des sentiments et des pensées dans un sens déterminé ». Pour maintenir la stabilité des foules, il faut leur transmettre des idées simples, répétitives et émotionnellement chargées tout en les éblouissant d’illusions. Pour Le Bon «l’illusion est plus importante que la réalité (…). Les foules ne sont pas influençables par des raisonnements. Les foules sont frappées surtout par le côté merveilleux des choses. Elles pensent par images, et ces images se succèdent sans aucun lien. » « Aie confiance, crois en moi, que je puisse veiller sur toi » tel seraient la berceuse de nos smartdoudous.

Le temps de l’hypnose : « Fais un somme, Sans méfiance, je suis lààà, aie confiance… »

Une fois la confiance établie, la deuxième étape du piratage cognitif se situe dans les mécanismes profonds et inconscients de nos comportements qui vont être à l’œuvre face à l’objet. Comme aimantés par nos écrans, nous fixons souvent d’un air stupide, sans en plus vraiment comprendre pourquoi, le rectangle de notre doudou smart-ordi-phone. Cette attention focalisée sur un point fixe sans que le regard puisse balayer l’environnement autour provoque chez beaucoup de sujets un état de fascination, flottement ou rêverie. Nous sommes comme captivés, absorbés, comme sous hypnose. Voilà le mot est lâché : SOUS HYPNOSE. D’ailleurs les méthodes de fixation du regard, soit sur un objet distant, soit sur le regard de l’hypnotiseur sont très souvent utilisées comme méthode d’induction pour faire glisser les cobayes en transe. Pour M.E. Faymonville, médecin anesthésiste-réanimateur pionnier des chirurgies sous hypnose à Liège, tous les écrans favorisent cet état d’hypnose plus ou moins profond selon les individus, état amenant un sentiment de distorsion temporelle et spatiale. De même chez les très jeunes enfants restant longtemps devant la télé ou les tablettes. Dans cette situation d’hyper-réceptivité et suggestibilité, qui peut être bénéfique dans un cadre de changement en thérapie, notre cerveau enregistre profondément les messages et prend tout littéralement. Pour Gustave Le Bon, « la foule se trouve le plus souvent dans cet état d’attention expectante qui rend la suggestion facile. La première suggestion formulée qui surgit s’impose immédiatement par contagion à tous les cerveaux, et aussitôt l’orientation s’établit ». Or force est de constater que les messages que nous présentent nos smart-ordi-phones sont rarement des messages de libération ou de bien-être personnel.

L’activation du circuit du plaisir :

Le silence propice te berce, souris et sois complice, laisse-toi glisser vers ces délices tentatrices… »

Une lumière qui s’allume, un son de cloche, un dessin. Lorsqu’il perçoit le stimulus, il est censé présenter la réaction attendue. Dans les meilleur des cas, il sera récompensé ou gratifié ; dans le moins bon, il sera puni ou abandonné. A force d’être répété, il est conditionné. Il se comporte comme un jouet mécanique à ressort bien tendu. Toute réaction émotionnelle ou autre est bannie. Ce singulier passage vous fait penser à quelque chose ? C’est normal car de nombreux réseaux sociaux ou applications ont construit leurs architectures et fonctionnements sur l’éthologie, ou l’étude comportementale animale. Ce passage relate ainsi les expériences dans un laboratoire de psychologie animale. De ce fait la troisième étape de la recette du piratage cognitif s’appuie sur nos comportements conditionnés via les effets biochimiques de notre cerveau. Les stimuli – diode lumineuse, fenêtre ou jingle de notification, vibreur, …- vont nous maintenir dans un état d’attente de satisfaction. Tel le chien de Pavlov salivant à l’avance, nous allons guetter les notification éventuelles, voire les halluciner si nécessaire. Puis un « environnement » va favoriser les « bons comportements » permettant de bien ancrer profondément notre comportement jusqu’à en devenir addicts, grâce à l’activation du circuit du plaisir. Vérifiant sans arrêt par réflexe notre écran, ce système nous met sous tension tel des automates. Car nous savons que ces signaux sont le signe d’une gratification. Quelqu’un ou quelque chose pense à nous et nous envoie des contenus « gratuits » intéressants ou percutants nous donnant un sentiment d’engagement et d’appartenance.

Les créateurs des réseaux sociaux, par exemple Facebook ou Linkedin, ont bien identifié qu’une « interaction attentive », soit une réponse rapide mais cependant aléatoire, améliorait les performances. Alors des générateurs automatiques de « Faux Likes » ou de notifications automatiques s’appuyant sur nos profils utilisateurs permettent de nous donner l’illusion d’une réciprocité active et de nous maintenir dans cette tension-gratification court-circuitant nos fonctions de réflexion. Tout est fait pour nous faire devenir des addicts automates dans cette dictature de la connexion. Il y a quelque chose de menaçant tout de même, de l’ordre de la perte de contrôle. On voit d’ailleurs apparaître de nouvelles pathologies ou troubles : nomophobie (peur de sortir sans son portable), addiction digitale, troubles cognitifs et de l’attention, trouble du sentiment de l’intimité…

Les neuro-esclaves du commerce de l’information

Si c’est gratuit, c’est que c’est toi le produit !

La coopération consciente ou inconsciente de l’individu est acquise et les perspectives commerciales sont nombreuses dans les domaine psychologiques, sociaux et comportementaux. Un conditionnement collectif source d’un nouveau business : l’Économie de l’Information. Avec le développement des Big Data et de l’I.A., la course folle à l’extraction des données est lancée. Le modèle économique des réseaux sociaux est basé sur la récolte de tous nos comportements pour les revendre à des annonceurs ou autres. Sans ce capital d’informations nécessaire à la bête affamée, point de puissance de calculs. Les algorithmes sont comme les nouveaux remèdes magiques qui simulent, séquentiellement et linéairement, la logique évolutive d’un processus vital, et surtout commercial. Sur une plateforme de vente en ligne Bigm-A, sur les sites d’e-commerce, sur les réseaux sociaux personnels et professionnels, sur les moteurs de recherche, toutes nos déambulations, tous nos déplacements via la géolocalisation, tous nos faits, gestes, opinions, échanges sont enregistrés sous la forme d’un profil consommateur alimenté constamment de données traitables informatiquement et revendables. Mais quel serait donc le but de ce nouveau marché émergent ? Sans aucun doute, exploiter ces données afin de vendre à encore plus de monde, toujours plus de marchandise (souvent non nécessaires), toujours plus chères.

Certains marchands du temple vont argumenter que l’I.A. (Intelligence Artificielle, un bien grand mot pour souvent beaucoup d’automatisation, quelques dizaines d’algorithmes différents tout au plus, dans le traitements de calculs de masses), c’est du service sur mesure afin de pouvoir vous proposer ce qui vous correspond parfaitement. Déjà, chaque fan ou «ami» de votre page Facebook ne verra pas forcément le même contenu. Les algorithmes Facebook vont délivrer exclusivement les informations dites pertinentes sur le mur de l’utilisateur selon son « profil identifié et algorithmé » lui aussi. Récemment le scandale de Cambridge Analytica a dévoilé que ces informations n’étaient pas uniquement cloisonnées à la sphère privée contrairement à ce que l’on veut bien nous faire croire. Et pourquoi Workplace, la filiale entreprise de Facebook, souhaitant devenir dès demain l’endroit où le travail se fera**** (échanges de dossiers, contrats, échanges de communautés autour d’un projet… ) ne récupèrerait-t-il pas, lui aussi comme son petit frère dans le monde personnel, les données des entreprises qui s’y inscrivent ? Tout est bien scanné, analysé pour être mieux référencé, archivé et donc retrouvé par les usagers ? Ceci s’apparenterait à du piratage industriel et économique pur et simple ? Consenti ou presque, car lorsque vous signez la charte vous autorisez la communication de vos données à des entreprises collaboratrices… Peut-être le prochain scandale Facebook ? Rien n’aurait jamais été aussi simple pour surveiller ou récupérer des informations sensibles ou des secrets industriels innovants. De même, certains sites marchands vont vous proposer un « prix dynamique », plus (ou moins) à la hausse selon vos consommations antérieures et habituelles. Bref «La bête» se nourrit de «nos informations», nouveau capital de cette nouvelle économie virtuelle, les revend et nous facture à la hausse si elle sait que nous avons des automatismes d’achats. On a beau nous rappeler que « si c’est gratuit, c’est que c’est toi le produit ». Nous sommes tous devenus des esclaves de l’IA, sans le savoir, à chaque fois que nous cliquons. Nos clics génèrent un business sur notre vie. Pour exemple les captcha que nous remplissons, avec soin souvent, servent à remplir les bibliothèques des Big Data afin que les algorithmes sachent « reconnaître » des routes, des panneaux, magasins…Nous sommes devenus des digital-labour sans le savoir !

Arrivés dans nos vies depuis à peine quinze ans, le smart-ordi-phone, cet outil technologique informatique miniaturisé que l’on peut mettre dans une poche, a complètement révolutionné nos habitudes quotidiennes, nos comportements, nos émotions, notre mémoire, notre vie sociale et nos interactions avec nos semblables. Les chatbots logiciels programmés pour simuler une conversation avec un « agent conversationnel virtuel et robotisé » automatiseront certainement encore plus les échanges. On ne peut que s’interroger sur la signification de cette vie humaine et ses échanges avec le monde réduits à une pensée algorithmique surtout quand la finalité est majoritairement financière ? Or le comportement humain est rarement rationnel. Et le monde réel n’est ni binaire, ni linéaire, ni programmable, ni séquentiel. La carte n’est pas le territoire. Des voix de scientifiques, philosophes, psychologues humanistes commencent à l’élever contre le développement massif du piratage cognitif et l’accélération de ces mécaniques perverses de marchandisation de l’humain pour nous faire devenir les automates des automates. Restons vigilants car contrairement à ce que l’on voudrait nous faire concevoir, « il y a une différence entre connaître le chemin, et arpenter le chemin. »

Pour illustrer, la chanson de Kaa le serpent, Walt Disney Pictures « Le livre de la jungle », 1967. « Aie confiance

crois en moi

que je puisse

veiller sur toi…

Fais un somme

Sans méfiance

Je suis Lààà

Aie confiance…

Le silence propice te berce

Souris et sois complice

Laisse tes sens glisser vers ces délices « tentatrices* »

[II] La Pyramide des besoins, Abraham Maslow (1908-1970).

[III] Gustave Le Bon (1841-1931), Psychologie des foules, 1895.

[IV] « Nous voulons être l’endroit où le travail se réalise» a déclaré Julien Cordorniou, vice-président de Workplace, à ZDNet ; http://www.zdnet.fr/actualites/facebook-tente-de-pousser-workplace-au-dela-du-collaboratif-39867708.htm, article consulté le 5 mai 2018

[1]Citation du personnage Morphéus dans le film « Matrix »

Cecilia Jourt-Pineau